Na área de segurança da informação, é comum que falemos sobre ransomware.

Esse termo, derivado do inglês (ransom, sequestro em português), refere-se aos sequestros digitais feito por hackers. Nos últimos tempos, tornou-se comum que empresas, governos e cidadãos comuns perderem dados após terem “sequestrados” seus dados digitais.

No entanto, há formas de combater o ransomware.

Quanto mais cedo a ação for implementada, menores serão os danos. Sendo assim, o ideal é ter um conhecimento amplo acerca do assunto e evitar que esses ataques sejam bem-sucedidos. Confira o post!

- O que é ransomware?

- Como funciona um ataque ransomware? Como sou infectado?

- Ransomware é um vírus?

- Quais os tipos de ransomwares?

- 3 exemplos de ransomware na prática!

- Quais os principais alvos dos criadores de ransomwares?

- 3 dicas para se prevenir de ataques ransomware!

- O que fazer ao ser infectado por um ransomware?

- É possível remover um ransomware?

- Como remover ransomwares no Windows, Linux, Mac e celular? O passo a passo!

O que é ransomware?

O Ransomware se caracteriza como um ataque virtual, em que o dispositivo que foi infectado acaba tendo seus dados criptografados. Esse processo impede o acesso aos documentos e outros arquivos.

Para que seja possível liberar os dados retidos, é muito comum que as pessoas criminosas por trás do ataque cobrem algum valor monetário. Em inglês, o nome para essa ação é “ransom”, o que acabou originando o termo. Essa prática ganhou muita amplitude, principalmente no período da pandemia do coronavírus.

Os danos causados por um ataque como esse trazem consequências que vão muito além de uma simples corrupção ou perda de dados. É muito comum que as pessoas criminosas busquem grandes empresas como alvo, exigindo valores muito altos para que possam liberar, por mais uma vez, o acesso.

No entanto, esse tipo de exigência traz grandes prejuízos. Para as empresas que possuem uma boa organização, o pagamento do “resgate” gera despesas não previstas. Dessa maneira, é muito provável que ela passe por um período de déficit financeiro e, até mesmo, tenha que fazer uma redução de pessoal.

História do ransomware

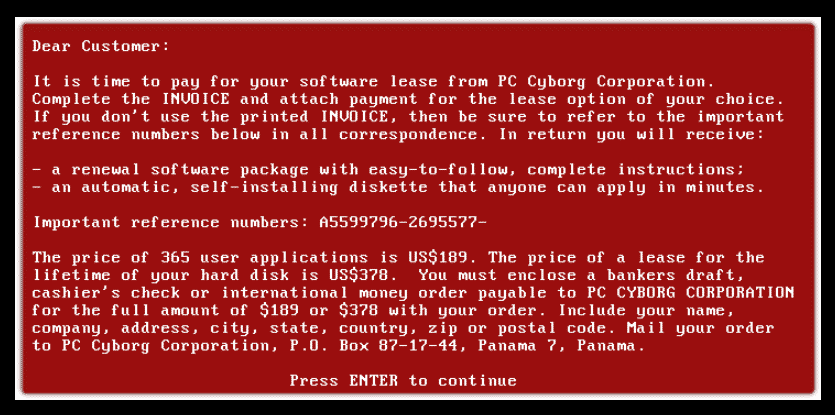

O primeiro ataque de ransomware foi registrado no ano de 1989. Ele teve origem a partir de Joseph L. Popp. À época, acabou criando o primeiro cryptor que se tem registro. Seu malware acabou sendo denominado de “Trojan AIDS”.

No período em que essa invasão aconteceu, a internet não era um veículo de comunicação tão acessível. Por isso, Popp acabou criando um método muito original, pois tinha em suas mãos uma lista com o nome e caixa postal de todas as pessoas assinantes da conferência organizada pela OMS acerca da AIDS.

Todas as pessoas participantes da conferência, portanto, receberam um disquete que continha um arquivo que, ao ser instalado, raptava um dos arquivos fundamentais para a inicialização do sistema e, após um tempo, mostrava uma mensagem à pessoa usuária dizendo que ela deveria pagar U$378 à empresa para ter seus dados de volta.

Essa estratégia criada por Popp utilizava a criptografia simétrica. Dessa maneira, a chave para que fosse possível recuperar os arquivos dos computadores se encontrava no interior do código. Sendo assim, para se livrar do ransomware, era preciso encontrar a chave, excluir o intruso e utilizar a chave para a recuperação de todos os arquivos.

Como funciona um ataque ransomware? Como sou infectado?

É importante dizer que esse tipo de ataque virtual funciona de uma forma diferente dos demais. No lugar de baixar um arquivo malicioso para que ele seja instaurado, ou até mesmo clicar em um link pouco confiável, o problema começa com uma infiltração, sem a necessidade de colaboração da pessoa usuária.

Além disso, infecções por ransomware utilizam métodos bastante conhecidos. Dentre eles, é possível mencionar:

- Engenharia social: a engenharia social pode ser comumente utilizada para que as pessoas cibercriminosas recorram aos métodos tradicionais de invasão. Por meio de artimanhas dessa categoria, muitas pessoas usuárias acabam sendo convencidas a baixar esse tipo de conteúdo malicioso, seja por um anexo ou diretamente da URL de um site qualquer.

- Phishing: essa metodologia se mostra como uma espécie de contato seguro. Ela funciona por meio de um e-mail, onde há um anexo ou algum link que, aparentemente, parece ser de alguma empresa ou site conhecido. Muitas pessoas acabam sendo atacadas simplesmente por baixar uma fatura falsa, por exemplo.

- Exploit em kits: para as pessoas criadoras de ransomware que não estão bem intencionadas, é possível criar um kit de exploit. Ela veicula um código anteriormente escrito, que foi projetado exatamente para aproveitar todas as vulnerabilidades disponíveis em um aplicativo, site ou dispositivo, seja ele um celular ou um computador.

- Downloads automáticos: os downloads automáticos, talvez, sejam os mais perigosos. Por meio deles, as pessoas invasoras criam um malware poderoso, fazendo com que, ao visitar uma determinada página, um download seja efetuado no mesmo momento. No entanto, poucas pessoas o percebem e acabam seguindo com aquele arquivo instalado secretamente em seu computador ou celular.

Com relação à forma com a qual a pessoa usuária é infectada, existe um “passo a passo” não tão complexo. Veja, abaixo, para entender melhor como funciona:

- Antes de tudo, o ransomware criptografa todos os arquivos que estão disponíveis em seu dispositivo;

- Em seguida, uma mensagem será exibida em sua tela, referindo-se ao pagamento que precisa ser efetuado para a liberação, bem como os dados relativos ao local para onde a transferência deve ser enviada. Além disso, também há a apresentação do prazo de pagamento;

- Caso o seu dispositivo continue infectado, qualquer tentativa de acessar os arquivos criptografados trará uma mensagem de erro para a tela. Por isso, é necessário tomar cuidado.

Ransomware é um vírus?

Antes de responder a essa pergunta, é válido dizer que o vírus, em si, é um tipo de malware. O ransomware pode ser definido como malware, visto que rouba os dados de pessoas usuárias de maneira nada justa ou legal. Sendo assim, há alguém por trás, criando programas maliciosos para cometer crimes virtuais.

Na maior parte dos casos, o valor cobrado para a liberação dos dados está em Bitcoins. Além disso, muitas pessoas acabam caindo no golpe e, infelizmente, pagam para ter as suas informações liberadas mais uma vez. Mesmo com os inúmeros cuidados e protetores de internet, ainda há grandes riscos online.

Quais os tipos de ransomwares?

De uma maneira geral, é possível afirmar que existem 3 principais formas de ser vítima de um malware como esse. As suas variantes são grandes, podendo transitar entre o que faz com que a pessoa usuária perca seu tempo e aquele que dá uma perda total nos dispositivos. Esse segundo tipo é o mais complicado e perigoso.

Uma das poucas coisas que os tipos têm em comum é a sua demanda. Em todos os casos, pessoas usuárias são coagidas a depositar um determinado valor em uma conta pré-estabelecida. Assim, várias pessoas acabam caindo no golpe apenas para ter contato com os seus dados que foram corrompidos ou tiveram o acesso restrito.

Veja, abaixo, quais são os principais tipos de ransomware e como eles funcionam.

Ransomware de criptografia

Esse malware de criptografia, que também pode ser conhecido pelo nome de “criptografador”, tem correspondência a 90% dos casos encontrados na internet para a invasão e corrupção de dados. Por meio do método, ocorre uma criptografia e bloqueio de informações de um dispositivo.

Na maioria dos casos, as pessoas criminosas que instalaram aquele problema no computador acabam exigindo os pagamentos para disponibilizar as chaves que “descriptografam” os seus arquivos. Caso a pessoa usuária não realize o pagamento dentro do prazo estabelecido, os dados são danificados, destruídos ou inteiramente bloqueados.

Ransomware de bloqueio

Este é mais um caso de ransomware irritante. Por meio de sua ação, os computadores ou qualquer outro dispositivo com acesso à internet ficam inteiramente inacessíveis. O disfarce que eles utilizam está diretamente relacionado com o “Departamento de Segurança Interna dos EUA” ou o próprio “FBI”, enganando pessoas usuárias para que o resgate seja pago.

Ransomware scareware

Para finalizar, ainda há o scareware. Este tipo de malware se mostra um programa falso, que informa à pessoa usuária que algum problema no computador foi encontrado e que precisa ser corrigido o mais rápido possível. Na maior parte dos casos, esse tipo de problema acaba enchendo a tela com caixas de notificações e mensagens.

3 exemplos de ransomware na prática!

Muito embora a maior parte das pessoas criminosas virtuais tenham como objetivo atingir os computadores que geralmente carregam mais informações, alguns malware também podem afetar celulares. Por isso, é necessário ficar de olho para não clicar em nenhum link suspeito ou abrir qualquer site.

Veja, abaixo, quais são os ransomware mais famosos que já existiram:

WannaCry

O malware WannaCry é um dos mais ofensivos dentre todos os outros, principalmente porque o seu alcance acabou surpreendendo. No ano de 2017, mais especificamente no mês de maio, ele acabou se disseminando muito rapidamente pelo mundo. Ao final, foram mais de 100 milhões de pessoas usuárias infectadas, perdendo seus arquivos e se submetendo ao golpe.

Uma das principais metodologias desse malware estava em tentar encontrar todas as vulnerabilidades apresentadas pelo Windows. Então, o bug acabava fazendo com que as pessoas criminosas conseguissem executar um código de qualquer lugar onde estivessem, usando, unicamente, uma solicitação de compartilhamento de arquivos e impressoras. Defender-se do WannaCry era um verdadeiro desafio.

Petya

O Petya é uma variante que surgiu no ano de 2016. No entanto, uma forma ainda mais perigosa acabou aparecendo um ano depois, em 2017. Por meio do ransomware, a tela era bloqueada, fazendo com que houvesse a criptografia de algumas tabelas de arquivos, promovendo o bloqueio integral dos computadores.

Além de toda a ameaça que o Petya representava, algumas variações também começaram a surgir. Uma das principais era o Mischa, capaz de codificar arquivos de maneira convencional. Ele assumia o controle total caso o Petya não fosse o suficiente para promover o bloqueio de uma máquina vulnerável.

Popcorn Time

O principal objetivo do Popcorn Time era disseminar o ransomware para a maior quantidade de máquinas possíveis. Dessa maneira, as pessoas cibercriminosas poderiam arrecadar uma quantidade enorme de dinheiro. Essa tática era bastante avançada e acabou pegando milhões de pessoas usuárias desprevenidas.

A principal requisição estava relacionada com a solicitação de uma pessoa usuária infectar outras duas. Caso ambas pagassem o preço do resgate, os arquivos da pessoa que promoveu a infecção seriam liberados gratuitamente.

Quais os principais alvos dos criadores de ransomwares?

Após o ransomware ser introduzido na sua máquina, as vítimas iniciais acabam sendo as usuárias de sistema individual, ou pessoas do cotidiano. Ainda assim, é muito comum que essas pessoas cibercriminosas virtuais acabem procurando por “peixes maiores”, como empresas de grande sucesso e com alta movimentação financeira.

A maior parte dos ataques se volta para esse tipo de público porque, geralmente, são muito rentáveis. Há arquivos importantes que essas empresas não gostariam de perder e, por isso, acabam pagando o resgate de forma quase impulsiva. Em 2016, esse volume de infecções aumentou brutalmente.

Além disso, ainda há outra informação relevante sobre esse tipo de malware: ele está voltado para o mercado ocidental. Especificamente, Reino Unido, Canadá e Estados Unidos acabaram sofrendo uma grande quantidade de ataques. Com o constante crescimento do mercado, é provável que as infecções também venham a se desenvolver e ficar mais poderosas.

3 dicas para se prevenir de ataques ransomware!

Existem, sim, regras básicas para que as pessoas usuárias fiquem atentas aos ataques e não caiam neles com tanta facilidade. No entanto, é necessário se empenhar e, também, ficar de olho em qualquer alerta que seu dispositivo possa emitir. Instalar um antivírus já é um primeiro passo.

Confira, abaixo, como cuidar da sua máquina para evitar um ransomware.

Realize backups

O backup de dados pode ser uma alternativa muito útil para quem não quer correr o risco de perder todos os seus arquivos. Por isso, sempre que possível, mande tudo o que for necessário para a nuvem. Aqueles arquivos que forem um pouco menores, é possível enviá-los para um e-mail ou colocá-los em um pendrive.

Mantenha os softwares

Mesmo que pareça uma solução boba, manter os softwares do seu dispositivo pode ser uma boa alternativa para combater o ransomware. Isso deve incluir os sistemas operacionais, inserindo patches e qualquer outra atualização do sistema, principalmente do Windows.

Instale um antivírus e o mantenha atualizado

Você sabia que a própria página da Microsoft possui toda uma preparação para ajudar as pessoas usuárias a se prevenir desse tipo de malware? No entanto, também é necessário fazer sua parte. Instale um antivírus confiável e faça checagens periódicas para buscar possíveis falhas.

O que fazer ao ser infectado por um ransomware?

Caso não tenha sido possível se proteger do ransomware, é necessário saber como proceder após a infecção. Um dos últimos sinais que poderão alertar sobre o que aconteceu, ainda que seja um pouco tarde, é a aparição de alguns arquivos em forma de criptografia, que já não podem mais ser abertos.

É possível oferecer algumas informações mais gerais para proceder em uma situação como essa, sendo elas:

- Usar as ferramentas disponíveis no computador ou celular para fazer a remoção do malware;

- Realizar a restauração da sua máquina para os padrões de fábrica, o que fará com que perca todos os arquivos;

- Em último caso, caso nada tenha funcionado, fazer o pagamento do resgate e aguardar que as pessoas criminosas cumpram, de fato, o que prometeram em relação à liberação dos arquivos;

Caso o problema tenha sido devidamente identificado antes que o ataque fosse bem sucedido, é possível parar essa infecção e proteger os seus dados. As informações que foram criptografadas até aquele momento vão, sim, continuar bloqueadas, mas não haverá o alastramento para outros arquivos.

O ideal é que o ataque seja identificado o mais rápido possível para coibir maiores dores de cabeça. Sendo assim, para se proteger:

- Observe com cuidado a conexão com redes maliciosas ou duvidosas;

- Verifique todos os nomes de arquivos ou extensões;

- Identifique se o seu computador está fazendo um uso exagerado da CPU;

- Preste atenção a todos os alertas que o seu antivírus enviar para o computador, por menor que ele seja.

É possível remover um ransomware?

Essa resposta poderá depender, e muito, do tipo de dispositivo e qual a sua variação. Em alguns casos, as pessoas usuárias poderão, sim, eliminar o ransomware. O processo pode até ser fácil, mas recuperar os arquivos se tornará uma missão impossível, já que, na maior parte dos casos, eles foram corrompidos.

Mesmo que a pessoa usuária pague o resgate, há pessoas criminosas que simplesmente não devolvem os seus dados e, da mesma forma, ficam com o dinheiro. Fazer a remoção desse malware em uma máquina não garantirá que todos os efeitos negativos sofridos sejam inteiramente removidos, prejudicando quem foi afetado.

As técnicas de remoção para computador e para MAC são diferentes. Sendo assim, é necessário que as pessoas estejam bastante atentas às formas de liberar, novamente, a máquina. Com um passo a passo correto, como o que verá logo abaixo, seu computador ou celular poderá ser utilizado mais uma vez.

Como remover ransomwares no Windows, Linux, Mac e celular? O passo a passo!

Windows e Mac

Para que seja possível remover um ransomware do seu Windows ou Mac, é necessário usar uma ferramenta para identificar qual o tipo responsável pelo ataque. O Crypto Sheriff é o mais indicado, já que foi criado pelo Centro Europeu de Crime Virtual da Europol. Em seguida, o recomendado é ir em busca dos fóruns técnicos para saber como proceder.

Para fazer a remoção, a pessoa usuária pode:

- Verificar se o malware foi removido por completo ou foi excluído automaticamente;

- Fazer a remoção por meio de um antimalware;

- Colocar a remoção das mãos de alguma pessoa especialista;

- Remover manualmente (indicado apenas para pessoas usuárias com alto conhecimento).

Linux

Para que o ransomware seja removido do seu Linux, é necessário utilizar o Linux Malware Detect (LMD). Por meio dele, haverá um escaneamento do sistema, desenvolvido especificamente para bater de frente com as ameaças mais comuns do seu dispositivo.

O aplicativo utiliza os dados das ameaças identificadas no sistema, fazendo com que a detecção de intrusão seja rápida e eficiente. A própria ferramenta consegue extrair o problema do dispositivo e geram algumas assinaturas para evitar que a dor de cabeça volte a surgir.

Celular

As técnicas de remoção do problema para celulares são bem semelhantes às do computador. A remoção pode ser automática, por meio de uma ferramenta antivírus ou de forma manual. Na forma manual, será preciso:

- Reiniciar o celular utilizando o “Modo Seguro”;

- Verificar todos os aplicativos;

- Desinstalar qualquer aplicativo que esteja evidentemente mal-intencionado;

- Impedir que os aplicativos indesejados se tornem administradores do seu celular.

Todas as etapas podem ser executadas por meio do menu de configurações do seu dispositivo.

De uma maneira geral, o ransomware apresenta uma enorme ameaça para o seu computador ou celular. Tanto empresas quanto pessoas usuárias privadas estão sujeitas aos ataques. Sendo assim, o melhor a se fazer é manter o dispositivo sempre protegido e ficar de olho em aplicações maliciosas!