Um dos maiores medos de quem trabalha com segurança da informação ou cibersegurança é um ataque DDos.

Isso porque, quando ocorre esse tipo de investida, os servidores de uma empresa ou de um governo são inundados com tráfego de robôs, sobrecarregando o sistema a ponto de tirá-lo do ar.

Mas é possível pará-los e até preveni-los.

Entenda melhor como funciona esse tipo de ataque e saiba o que fazer para não ficar vulnerável.

- O que significa DDoS?

- O que é um ataque DDoS?

- Como funciona um ataque DDoS?

- Quais os tipos de ataque DDoS?

- Quais as 7 camadas OSI são envolvidas em um ataque DDoS?

- Quais as diferenças entre DoS e DDoS?

- Para que são usados os ataques DDoS na prática?

- Quais os ataques DDoS mais famosos da história?

- Como posso saber se estou sob ataque DDoS?

- Quais as principais causas de um ataque DDoS?

- 5 dicas para se prevenir de ataques DDoS!

- Como parar um ataque DDoS?

- Ataque DDoS é crime?

O que significa DDoS?

A sigla DDoS significa Distributed Denial of Service, que, em língua portuguesa, significa Ataque de Negação Distribuído. Ele tem esse nome pois representa um ataque cibernético para que um determinado acesso seja negado, ou seja, se torne indisponível. E, nesse caso, é distribuído pois um computador mestre consegue mobilizar diversos outros aparelhos e os transforma em seus “zumbis”, ocupando todos os slots de serviço de um servidor.

Por que você deveria se preocupar?

Como indivíduos, normalmente não estamos preocupados com esses ataques porque as grandes empresas são os maiores alvos. Mas isso não significa que seu PC ou Mac não ficará comprometido e não será usado como parte desses ataques — e talvez você nunca chegue a saber disso!

É por isso que é importante não apenas estar ciente de como esses ataques podem causar mau uso do seu computador, mas também tomar medidas para protegê-lo.

O que é um ataque DDoS?

Um ataque DDoS é uma inundação de tráfego para seu host ou servidor da web. Com tráfego suficiente, um invasor pode consumir sua largura de banda e recursos do servidor até que um (ou ambos) estejam tão inundados que não possam mais funcionar. O servidor não consegue permitir que verdadeiros clientes acessem seu serviço da web. Como você provavelmente pode imaginar, isso significa uma falha no serviço e perda de receita enquanto o ataque continuar.

Os ataques DDoS podem ser devastadores para uma empresa online. Por isso, é importante entender como eles funcionam e como mitigá-los rapidamente. Durante o ataque, não há uma fonte, então você não pode filtrar apenas um IP para pará-lo. Os atacantes DDoS infectam os sistemas do usuário (isso pode significar computadores, mas também sistemas embarcados ou dispositivos IoT) com software que permite controlá-los em todo o mundo.

O invasor usa um sistema centralizado que informa essas máquinas infectadas por malware para enviar tráfego para o site. O número de máquinas à disposição do invasor depende do número de máquinas infectadas, mas pode chegar a dezenas de milhares. Para piorar as coisas, o malware DDoS é geralmente muito sofisticado e emprega técnicas para sobrecarregar seu servidor da forma mais eficiente possível.

Normalmente, você pode identificar quanto de um ataque você pode suportar. Se seu tráfego normal é de 100 conexões por vez ao longo do dia e seu servidor funciona normalmente, então 100 máquinas competindo por uma conexão provavelmente não afetarão você. No entanto, com um ataque DDoS, haverá milhares de conexões de vários IPs diferentes ao mesmo tempo. Se o seu servidor não consegue lidar com 10.000 conexões por vez, você pode estar vulnerável a um ataque DDoS.

Existem três classes principais de ataques DDoS

Ataques baseados em volume usam grandes quantidades de tráfego falso para sobrecarregar um recurso, como um site ou servidor. Eles incluem ICMP, UDP e ataques de inundação de pacotes falsificados. O tamanho de um ataque baseado em volume é medido em bits por segundo (bps).

Ataques de protocolo ou DDoS de camada de rede enviam um grande número de pacotes para infraestruturas de rede e ferramentas de gerenciamento de infraestrutura direcionadas. Esses ataques de protocolo incluem SYN floods e Smurf DDoS, entre outros, e seu tamanho é medido em pacotes por segundo (PPS).

Os ataques à camada de aplicativos são conduzidos inundando os aplicativos com solicitações criadas com códigos maliciosos. O tamanho dos ataques da camada de aplicativo é medido em solicitações por segundo (RPS).

Para cada tipo de ataque, o objetivo é sempre igual: tornar os recursos online lentos ou completamente sem resposta.

História do ataque DDoS

O primeiro ataque DoS ocorreu em 1974, cortesia de David Dennis — um estudante de 13 anos da University High School, localizado do outro lado da rua do Computer-Based Education Research Laboratory (CERL) na Universidade de Illinois Urbana-Champaign.

David havia aprendido recentemente sobre um novo comando que pode ser executado nos terminais do CERL. Chamado de “externo” ou “ext”, o comando foi criado para permitir a interação com dispositivos externos conectados aos terminais. No entanto, quando executado em um terminal sem dispositivos externos conectados, isso faria com que o terminal travasse, exigindo um desligamento e reinicialização para recuperar a funcionalidade.

Curioso para ver como seria uma sala cheia de usuários sendo bloqueada ao mesmo tempo, ele escreveu um programa que enviaria o comando “ext” para vários terminais ao mesmo tempo. Dennis foi até o CERL e testou seu programa, que conseguiu forçar todos os 31 usuários a desligar de uma vez. Eventualmente, a aceitação de um comando “ext” remoto foi desativada por padrão, corrigindo o problema.

Durante a metade da década de 1990, quando o Internet Relay Chat (IRC) estava se tornando popular, algumas pessoas usuárias lutavam pelo controle de canais de chat não registrados, onde um usuário administrativo perderia seus poderes se fizesse o logoff.

Esse comportamento levou hackers a tentarem forçar usuários de um canal a fazer logout, para que pudessem entrar no canal sozinhos e obter privilégios de administrador como o único usuário presente. Essas batalhas “rei da colina” — nas quais os usuários tentariam assumir o controle de um canal de IRC e mantê-lo diante de ataques de outras pessoas hackers — foram travadas usando ataques DoS baseados em largura de banda muito simples e inundações de chat de IRC.

Ataques DDoS se espalham

Um dos primeiros ataques DDoS em grande escala ocorreu em agosto de 1999, quando um hacker usou uma ferramenta chamada “Trinoo” para desativar a rede de computadores da Universidade de Minnesota por mais de dois dias.

O Trinoo consistia em uma rede de máquinas comprometidas chamadas “Masters” e “Daemons”, permitindo que um invasor enviasse uma instrução DoS a alguns Masters, que então encaminhavam instruções para centenas de Daemons para iniciar uma inundação UDP contra o endereço IP de destino.

A ferramenta não fez nenhum esforço para ocultar os endereços IP dos Daemons, então os proprietários dos sistemas de ataque foram contatados e não tinham ideia de que seus sistemas haviam sido comprometidos e estavam sendo usados em um ataque DDoS.

Outras ferramentas iniciais incluem “Stacheldraht” (alemão para arame farpado), que pode ser atualizado remotamente e suportar spoofing de IP, junto com “Shaft” e “Ômega”, ferramentas que podem coletar estatísticas de ataque das vítimas.

No novo milênio, o DDoS chamou a atenção do público. No ano de 2000, várias empresas, instituições financeiras e agências governamentais foram derrubadas por ataques DDoS. Pouco depois, os ataques DNS começaram com todos os 13 servidores de serviço de nome de domínio raiz (DNS) da Internet sendo atacados em 2002. DNS é um serviço essencial da Internet, pois traduz nomes de host na forma de localizadores uniformes de recursos (URLs) em endereços IP .

Como funciona um ataque DDoS?

Pessoas cibercriminosas realizam ataques DDoS obtendo controle não autorizado de uma rede de computadores. Com a ajuda de malware especialmente projetado, os cibercriminosos transformam esses computadores e outros sistemas (como dispositivos IoT) em um bot (ou zumbi). Um grupo de tais sistemas de bot é conhecido como botnet. Os cibercriminosos controlam remotamente o botnet para realizar ataques DDoS.

As pessoas atacantes podem direcionar os dispositivos no botnet enviando instruções para cada bot por meio de um método de controle remoto . Quando o botnet tem como alvo o endereço IP de uma vítima (um site, servidor ou outros recursos de rede), cada bot responderá enviando solicitações de conexão repetidas para o alvo, fazendo com que a máquina alvo transborde capacidade, resultando em negação de serviço ao tráfego normal.

Os botnets podem ser de qualquer tamanho; botnets com dezenas ou centenas de milhares de máquinas comprometidas estão se tornando cada vez mais comuns e não há limites máximos para seu tamanho. Depois que um botnet é criado, o invasor pode usar o tráfego gerado por esses dispositivos comprometidos para atacar o site ou computador de destino com solicitações de conexão esmagadoras.

Quais os tipos de ataque DDoS?

Abaixo estão alguns dos ataques DDoS comuns que atacam servidores e aplicativos da web:

1. HTTP Flood

HTTP Flood é um tipo de ataque DDoS que parece ser solicitações GET ou POST legítimas exploradas por um cibercriminoso. Este tipo de ataque usa menos largura de banda do que outros tipos de ataques DDoS, mas pode forçar o servidor (máquina de destino) a usar o máximo de recursos.

2. UDP Flood

Um tipo de ataque de inundação UDP tem como alvo portas aleatórias em um sistema de computador ou rede com pacotes UDP (User Datagram Protocol). Envolve o envio de grandes volumes de pacotes UDP para a máquina de destino.

3. SYN Flood

O tipo de ataque SYN Flood explora vulnerabilidades na sequência de conexão TCP (em um servidor), conhecido como handshake de três vias. O invasor envia solicitações SYN repetidas (uma conexão TCP) para a máquina de destino (servidor).

Normalmente, o servidor responde com uma resposta SYN-ACK e, em seguida, o sistema do cliente segue com um sinal ACK para estabelecer a conexão. Em uma inundação de SYN, o ACK nunca é enviado. Isso leva ao aumento de conexões incompletas, fazendo com que o servidor (máquina de destino) fique lento ou até mesmo trave.

4. Ping da Morte

Ping of Death é outro tipo de ataque DDoS que manipula protocolos IP enviando pings maliciosos para o sistema de destino. Este método depende da resposta das máquinas de destino. Ele pode aumentar significativamente o uso da largura de banda, eventualmente fazendo com que o servidor fique lento ou trave.

5. Ataque Smurf

Smurf Attack é outro tipo de ataque DDoS que usa um tipo especial de malware conhecido como ‘smurf’ para explorar Internet Protocol (IP) e Internet Control Message Protocol (ICMP). Nesse tipo de ataque, as máquinas alvo são inundadas com mensagens de ping falsas, deixando a máquina alvo sem resposta.

6. Ataques no nível do aplicativo

Os ataques no nível do aplicativo exploram vulnerabilidades de segurança nos aplicativos (aplicativos do sistema de destino). O objetivo final desse tipo de ataque DDoS não é atingir todo o servidor, mas aplicativos com vulnerabilidades conhecidas.

7. DoS persistente avançado (APDoS)

O Advanced Persistent DoS (APDoS) é outro tipo de ataque DDoS que visa infligir sérios danos às máquinas visadas. Ele usa uma variedade de ataques, como inundação de HTTP, inundação de SYN, etc., para atacar os dispositivos visados. Esse tipo de ataque DDoS pode durar desde vários dias até semanas, principalmente devido à capacidade do invasor de mudar de tática a qualquer momento e de criar modificações para escapar das defesas de segurança.

8. Ataques DDoS de dia zero

Um ataque DDoS de dia zero é outro tipo de ataque DDoS semelhante aos ataques cibernéticos de dia zero. Este tipo de ataque explora vulnerabilidades de dia zero (para as quais nenhum patch está disponível) nos sistemas visados.

Quais as 7 camadas OSI são envolvidas em um ataque DDoS?

A camada 7 ou a camada de aplicativo do modelo de referência OSI lida diretamente com os aplicativos. Dentro desse escopo estreito, ela é responsável por exibir dados e imagens ao usuário em um formato que as pessoas possam reconhecer. Isso, por sua vez, permite que os usuários façam interface com a camada de apresentação abaixo do nível do aplicativo. A camada 7 ajuda a implementar um componente de comunicação interagindo com aplicativos de software.

Suas funções incluem a identificação de parceiros de comunicação, determinação da disponibilidade e qualidade dos recursos e, finalmente, sincronização da comunicação. A camada 7 identifica os comunicadores disponíveis e, em seguida, determina se o método de comunicação selecionado e recursos suficientes existem para determinar os parceiros de comunicação. Em seguida, essa camada estabelece e sincroniza a comunicação por meio dos parceiros de comunicação cooperativos.

Qual é o modelo OSI?

O modelo Open Systems Interconnection (OSI) foi criado pela International Organization for Standardization como um modelo conceitual para permitir a comunicação por meio de protocolos padrão entre diversos sistemas de comunicação. Em outras palavras, o modelo de referência OSI serve como um padrão de comunicação comum para diferentes sistemas de computador, bem como uma linguagem comum ou sistema monetário para humanos.

Em certo sentido, o modelo OSI de 7 camadas é uma linguagem universal de rede de computadores. O próprio modelo é baseado na noção de sete camadas abstratas de um sistema de comunicação, cada uma empilhada sobre a última. Cada camada do modelo de referência OSI se comunica com as camadas acima e abaixo dela e lida com tarefas específicas.

Na verdade, alguns ataques DDoS têm como alvo camadas de conexão de rede específicas. Por exemplo, os ataques da camada de protocolo visam as camadas 3 e 4 e os ataques à camada de aplicativo visam a camada 7. Discutiremos mais sobre esses tipos de ataques DDoS e métodos DDoS da camada 4 vs camada 7 na seção abaixo.

Quais são as sete camadas do modelo OSI?

Camada 1: Camada Física

Na camada mais baixa do modelo de referência OSI, a camada física é responsável por transmitir bits de dados não estruturados pela rede entre as camadas físicas dos dispositivos de envio e recebimento. Em outras palavras, ele cuida da transmissão de fluxos de bits brutos.

A camada física pode incluir recursos físicos como cabos, modems, adaptadores de rede e hubs, etc.

Camada 2: Camada de Link de Dados

A camada de enlace de dados corrige quaisquer erros que possam ter ocorrido na camada física. Ele garante que qualquer transferência de dados seja livre de erros entre os nós na camada física. É responsável pela transmissão confiável de quadros de dados entre os nós conectados.

Os dados são empacotados em quadros aqui e transferidos de nó a nó. A camada de dados tem as seguintes subcamadas

Media Access Control (MAC): A camada de endereço MAC é responsável pelo controle de fluxo e pelas transmissões de dispositivos de multiplexação pela rede.

Controle de link lógico (LLC): A camada LLC fornece controle de erros e controle de fluxo sobre o meio físico e identifica protocolos de linha.

Camada 3: Camada de rede

A camada de rede recebe quadros da camada de enlace de dados e os entrega ao destino pretendido com base nos endereços dentro do quadro. Ele também lida com o roteamento de pacotes. A camada de rede localiza destinos usando endereços lógicos como o IP. Os roteadores são um componente crucial nessa camada, pois eles direcionam as informações para onde elas precisam ir entre as diferentes redes.

As principais funções da camada de rede são:

Roteamento: os protocolos da camada de rede determinam quais rotas da origem ao destino.

Endereçamento lógico: a camada de rede define um esquema de endereçamento para identificar dispositivos de maneira exclusiva. A camada de rede coloca os endereços IP do remetente e do destinatário no cabeçalho.

Camada 4: Camada de Transporte

A camada de transporte é responsável pela entrega, verificação de erros, controle de fluxo e sequenciamento de pacotes de dados . Ele regula o sequenciamento, o tamanho e a transferência de dados entre sistemas e hosts. Ele obtém os dados da camada de sessão e os divide em segmentos transportáveis.

Dois exemplos da camada de transporte são o UDP (User Datagram Protocol) e o TCP (Transmission Control Protocol), que é construído sobre o protocolo da Internet (modelo IP), que funciona na camada 3.

Camada 5: Camada de Sessão

A camada de sessão criará canais de comunicação, chamados sessões , entre diferentes dispositivos. Essa camada é responsável por abrir essas sessões e garantir que estejam funcionais durante a transferência de dados.

Em outras palavras, a camada de sessão é responsável por estabelecer, gerenciar e encerrar as sessões de comunicação com as camadas inferiores com a camada de apresentação e aplicação. Ele também é responsável pela autenticação e reconexões, podendo definir pontos de verificação durante uma transferência de dados .

Camada 6: Camada de Apresentação

A camada de apresentação é responsável por garantir que os dados sejam compreensíveis para o sistema final ou úteis para estágios posteriores. Ela traduz ou formata dados com base na sintaxe ou na semântica do aplicativo. Ela também gerencia qualquer criptografia ou descriptografia exigida pela camada de aplicativo. Também é chamada de camada de sintaxe .

Camada 7: Camada de Aplicação

A camada de aplicativo é onde o usuário interage diretamente com um aplicativo de software, de forma que está mais próximo da pessoa usuária final. Quando o usuário deseja transmitir arquivos ou imagens, esta camada interage com o aplicativo que se comunica com a rede. A camada de aplicativo identifica recursos, parceiros de comunicação e sincroniza a comunicação.

Outras funções da camada de aplicação são o Terminal Virtual de Rede e acesso à transferência de arquivos FTAM e serviços de correio / diretório. O protocolo usado depende das informações que o usuário deseja enviar. Alguns protocolos comuns incluem:

- POP3 ou SMTP para e-mails

- FTP para e-mails

- Telnet para controlar dispositivos remotos

Exemplos de comunicações que usam a camada 7 são navegadores da web (Chrome, Firefox, Safari).

Quais as diferenças entre DoS e DDoS?

A principal diferença entre um DoS e um DDoS é que o primeiro é um ataque de sistema a sistema, enquanto o último envolve vários sistemas atacando um único sistema. Existem outras diferenças, no entanto, envolvendo sua natureza ou detecção, incluindo:

- Facilidade de detecção / mitigação: como um DoS vem de um único local, é mais fácil detectar sua origem e cortar a conexão. Na verdade, um firewall eficiente pode fazer isso. Por outro lado, um ataque DDoS vem de vários locais remotos, disfarçando sua origem.

- Velocidade de ataque: como um ataque DDoS vem de vários locais, ele pode ser implantado muito mais rápido do que um ataque DoS que se origina em um único local. O aumento da velocidade de ataque torna a detecção mais difícil, o que significa aumento de danos ou até mesmo um resultado catastrófico.

- Volume de tráfego: um ataque DDoS emprega várias máquinas remotas (zumbis ou bots), o que significa que pode enviar quantidades muito maiores de tráfego de vários locais simultaneamente, sobrecarregando um servidor rapidamente de uma maneira que foge da detecção.

- Forma de execução: um ataque DDoS coordena vários hosts infectados com malware (bots), criando um botnet gerenciado por um servidor de comando e controle (C&C). Em contraste, um ataque DoS normalmente usa um script ou uma ferramenta para realizar o ataque de uma única máquina.

- Rastreamento de origem (s): O uso de um botnet em um ataque DDoS significa que rastrear a origem real é muito mais complicado do que rastrear a origem de um ataque DoS.

Para que são usados os ataques DDoS na prática?

Existem muitos motivos pelos quais pessoas cibercriminosas realizam ataques DDoS: Alguns desses invasores podem estar fazendo isso apenas para causar o caos; alguns podem ser pagos para atacar um determinado site ou serviço. Outros podem estar tentando executar algum tipo de extorsão, prometendo abandonar o ataque em troca de uma recompensa.

Muitas vezes, pode haver um motivo óbvio para a interrupção de um servidor, como um varejista on-line com alta demanda por um novo item ou um novo videogame on-line com servidores recebendo tráfego muito alto de jogadores ansiosos para jogar.

Mas, no caso de um ataque DDoS, existem alguns sinais reveladores de que é uma campanha maliciosa e direcionada. Freqüentemente, os ataques DDoS são projetados para causar interrupção por um período prolongado de tempo, o que pode significar picos repentinos no tráfego malicioso em intervalos, causando interrupções regulares.

Outro sinal importante de que sua organização provavelmente foi atingida por um ataque DDoS é que os serviços diminuem repentinamente ou ficam offline por vários dias, o que indica que os serviços estão sendo alvos de invasores que desejam causar o máximo de interrupções possível.

Quais os ataques DDoS mais famosos da história?

MafiaBoy — fevereiro de 2000

O mundo não teve que esperar muito depois do incidente da Universidade de Minnesota para ver o quão perturbadores os ataques DDoS poderiam ser. Em fevereiro de 2000, o canadense Michael Calce, de 15 anos — pseudônimo online MafiaBoy — havia conseguido assumir várias redes universitárias, amarrando um grande número de computadores em um botnet.

Ele usou isso para um ataque DDoS que derrubou alguns dos maiores sites no início do novo milênio, incluindo o Yahoo! — que na época era o maior mecanismo de busca do mundo — eBay, Amazon, CNN e muito mais.

Calce foi preso e cumpriu oito meses em um centro de detecção de jovens depois de se confessar culpado de acusações contra ele . Ele também foi multado em C $1.000 (US $660) por conduzir os ataques, que, estima-se, causaram mais de US $1,7 bilhão em danos. Depois, tornou-se analista de segurança de computador.

Estônia — abril de 2007

Em abril de 2007, a Estônia era — e ainda é — um dos países mais avançados digitalmente do mundo, com quase todos os serviços governamentais acessíveis online para 1,3 milhão de cidadãos do país por meio de um sistema de identificação online.

Mas, a partir de 27 de abril, a Estônia foi atingida por uma série de ataques DDoS que interromperam todos os serviços online do país, bem como o parlamento, bancos, ministérios, jornais e emissoras. As pessoas não conseguiam acessar os serviços de que precisavam diariamente.

Os ataques foram lançados em várias ocasiões, incluindo durante um período particularmente intenso de 24 horas em 9 de maio — o dia em que a Rússia celebra a Vitória na Europa, o dia da Segunda Guerra Mundial, antes de cair no final do mês.

As campanhas de DDoS ocorreram em um momento em que a Estônia estava envolvida em uma disputa política com a Rússia sobre a realocação de uma estátua soviética em Tallinn. Alguns membros da liderança da Estônia acusaram a Rússia de orquestrar os ataques, algo que o Kremlin sempre negou.

Spamhaus – março de 2013

O objetivo do Projeto Spamhaus é rastrear a atividade de spammers na web para ajudar os provedores de internet e serviços de e-mail com uma lista em tempo real de e-mails, postagens e mensagens de spam comuns, a fim de evitar que pessoas os vejam e sejam potencialmente enganados.

Mas, em março de 2013, o próprio Spamhaus foi vítima de criminosos cibernéticos quando 300 bilhões de bits de dados por segundo foram lançados nele, no que na época era o maior ataque DDoS de todos os tempos, e que durou quase duas semanas.

A Cloudflare o apelidou de ‘O ataque DDoS’ que quase quebrou a Internet ‘ depois que a infraestrutura da web e a empresa de segurança da web intervieram para mitigar o ataque contra o Spamhaus — e então encontrou ciberataques tentando colocar o próprio Cloudflare offline. Mas o impacto do ataque foi muito maior porque a escala do ataque causou congestionamento na Internet.

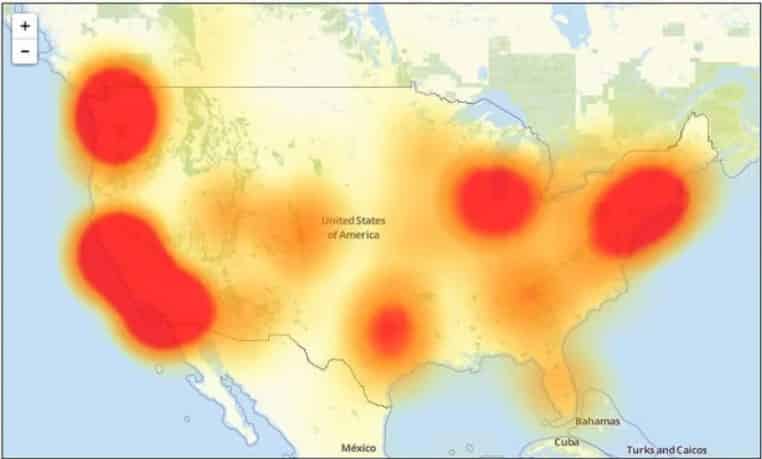

Mirai – outubro de 2016

Provavelmente no ataque DDoS mais famoso até hoje, o botnet Mirai conquistou uma vasta gama de serviços online em grande parte da Europa e América do Norte. Sites de notícias, Spotify, Reddit, Twitter, PlayStation Network e muitos outros serviços digitais foram retardados a um rastreamento ou completamente inacessíveis para milhões de pessoas. Felizmente, as interrupções duraram menos de um dia.

Descrito como o maior apagão online da história, o tempo de inatividade foi causado por um ataque DDoS contra Dyn, o provedor de sistema de nome de domínio para centenas de sites importantes. Os ataques foram projetados explicitamente para sobrecarregar sua capacidade.

O que ajudou a tornar o ataque tão poderoso foi que o botnet Mirai assumiu o controle de milhões de dispositivos IoT, incluindo câmeras, roteadores, smart TVs e impressoras, muitas vezes apenas por força bruta de credenciais padrão, se é que os dispositivos tinham uma senha. E embora o tráfego gerado por dispositivos IoT individuais seja pequeno, o grande número de dispositivos no botnet era opressor para Dyn. E Mirai ainda vive.

Como posso saber se estou sob ataque DDoS?

Qualquer empresa ou organização que tenha um elemento voltado para a web precisa pensar sobre o tráfego regular da web que recebe e provisioná-lo de acordo; grandes quantidades de tráfego legítimo podem sobrecarregar os servidores, tornando o serviço lento ou inativo, algo que pode afastar clientes e pessoas consumidoras.

Mas as organizações também precisam ser capazes de diferenciar entre o tráfego legítimo da web e o tráfego de ataque DDoS.

O planejamento da capacidade é, portanto, um elemento-chave da administração de um site, com o pensamento colocado em determinar o que é uma quantidade de tráfego regular e esperada e como volumes incomumente altos ou imprevistos de tráfego legítimo podem parecer, de modo a evitar causar interrupções aos usuários — retirando o site devido a altas demandas ou bloqueando o acesso por engano devido a um alarme falso de DDoS.

Quais as principais causas de um ataque DDoS?

1. Competições

À medida que mais e mais empresas estão levando suas lojas para o mundo cibernético, outros comportamentos, como a concorrência e a competição, são levados junto.

Na verdade, em uma pesquisa recente, quase metade das empresas respondentes disse acreditar que seus concorrentes estavam lançando ataques DDoS para interromper os serviços. Afinal, se o site do seu concorrente estiver fora do ar, todo o tráfego irá para o seu site. Além disso, a imagem de marca da concorrência é manchada, dando associações positivas à sua empresa.

Mesmo que uma pessoa empresária não seja hábil em hackear, os ataques DDoS agora estão disponíveis para aluguel e há evidências de que ataques podem ser executados por um preço bastante baixo em mercados clandestinos.

2. DDoS para hacktivismo

Como observamos, os ataques DDoS não são necessariamente para obter dados. Pode ser usado para expressar fortemente uma opinião — qualquer opinião. Expressar sua opinião na Web pode ter um efeito maior e mais rápido do que se você participasse de um comício ou greve pessoalmente. DDoS é frequentemente usado para mostrar apoio ou oposição em relação a um determinado tópico. Pode ser político, mas também a favor ou contra empresas ou bancos, questões éticas ou até mesmo em um jogo online .

3. Tudo sobre política

Um subconjunto do motivo nº 2, os ataques DDoS também podem acontecer entre países ou governos. A Web é o mais novo campo de batalha. As vítimas de ataques DDoS podem ser sites do governo. Embora os sites possam ter sido atacados por hackers apolíticos, muitos acreditam que governos ou partidos políticos costumam atacar uns aos outros usando o método DDoS.

Como a maioria dos governos confia na Web para se comunicar e administrar seu país, esse método provou ser eficaz para mostrar oposição política.

4. Buscando vingança

Uma razão extremamente comum para ataques DDoS é a vingança. Essa situação pode se aplicar a empresas, indivíduos e governos. Não necessariamente para dar uma opinião, os ataques são usados para se vingar de rivais.

Por exemplo, tem havido casos crescentes de pessoas que já foram funcionárias de empresas contratando ataques DDoS para se vingar de seus antigos empregadores.

5. Um precursor para algo maior

De acordo com a Amazon, eles mitigaram o maior ataque DDoS já registrado no início de 2021 — com um pico de volume de tráfego de 2,3 Tbps, relatado pela ZDNet. Antes de fevereiro de 2021, o antigo maior ataque DDoS registrado foi em março de 2018, quando o NetScout Arbor mitigou um ataque de 1,7 Tbps.

Uma pessoa hacker pode estar se preparando para algo novo, como nos dois casos acima, ou pode estar usando o ataque como uma distração para um ataque maior, na esperança de não ser descoberta. Este é um caso em que o ataque pode ser usado indiretamente para uma violação de segurança.

6. Por hobby

E, por último, às vezes não há realmente nenhuma razão para os ataques DoS ou DDoS acontecerem.

Existe um equívoco de que existe uma razão específica por trás de todos os ataques. Entretanto, este simplesmente não é o caso. Muitas pessoas hackers invadem um sistema ou site, não importa o quão grande ou pequeno seja, simplesmente por hobby.

Portanto, é responsabilidade do usuário individual ou da pessoa CIO / CTO de uma empresa garantir que as medidas de segurança sejam tomadas. É preciso se preparar para um ataque porque ninguém está realmente isento das chances de um ataque.

5 dicas para se prevenir de ataques DDoS!

A seguir estão algumas práticas recomendadas de alto nível para proteção DoS e DDoS :

1. Monitore sua rede continuamente: Isso é benéfico para identificar padrões de tráfego normais e crítico para detecção e mitigação antecipadas.

2. Execute testes para simular ataques DoS: Isso ajudará a avaliar o risco, expor vulnerabilidades e treinar pessoas funcionárias em segurança cibernética.

3. Crie um plano de proteção: Crie listas de verificação, forme uma equipe de resposta, defina os parâmetros de resposta e implemente a proteção.

4. Identificar sistemas críticos e padrões normais de tráfego: o primeiro ajuda no planejamento da proteção e o segundo ajuda na detecção precoce de ameaças.

5. Provisione largura de banda extra: pode não interromper o ataque, mas ajudará a rede a lidar com picos de tráfego e diminuir o impacto de qualquer ataque.

A melhor maneira de prevenir alguns tipos de ataques DDoS é bloqueando portas não utilizadas, mantendo o software atualizado e usando hardware de rede moderno. As medidas de precaução não podem evitar outros tipos de ataques DDoS. Em tais cenários, a melhor coisa que você pode fazer é usar malware ou software de detecção de atividades maliciosas para encontrar os ataques DDoS antecipadamente e evitar que eles causem muitos danos à sua empresa.

Como parar um ataque DDoS?

Em termos gerais, existem várias abordagens para impedir ataques DDoS. As soluções mais comuns dependem de métodos do-it-yourself (DIY), dispositivos de mitigação no local e soluções baseadas em nuvem fora do local.

Embora cada um ofereça seus próprios benefícios, sua eficácia geral para impedir DDoS se baseia em vários fatores. Isso inclui escalabilidade e recursos de filtragem, custo e facilidade de integração, bem como facilidade de uso e compatibilidade de hospedagem.

Proteção faça você mesmo

Ela é amplamente considerada uma abordagem fraca para mitigação de DDoS. Em termos práticos, ela depende da definição de limites de tráfego estático (por exemplo, usando mod_evasive) e regras indiscriminadas de lista restrita de IP. É preferível, principalmente, por razões orçamentárias e raramente é considerado por empresas online.

Uma grande desvantagem das soluções faça você mesmo é que muitas vezes são empregadas como uma medida reativa. Quase sempre, uma configuração é ajustada manualmente após a ocorrência de uma onda de ataque inicial. Embora essa solução possa impedir ataques futuros semelhantes, a primeira onda bem-sucedida geralmente é suficiente para causar horas de inatividade e outros problemas.

Além disso, as pessoas perpetradoras podem modificar facilmente seus métodos, atacando de fontes distintas e usando vetores diferentes. Isso mantém sua organização em uma posição defensiva, onde deve-se implantar repetidamente configurações adicionais, ao mesmo tempo em que tenta se recuperar de vários eventos de tempo de inatividade. Isso pode durar dias seguidos.

O verdadeiro problema com qualquer abordagem desse tipo, no entanto, é que ela sempre é limitada pela largura de banda da rede, o que limita severamente a escalabilidade necessária para interromper os ataques DDoS na camada de rede.

Com a maioria dos ataques registrando mais de 10 Gbps e poucas organizações tendo mais do que um uplink de 10 Gbps, a solução em questão está quase sempre fadada ao fracasso.

Aparelhos locais

A abordagem local para proteção DDoS usa dispositivos de hardware implantados dentro de uma rede, colocados na frente de servidores protegidos.

Esses aparelhos geralmente têm recursos avançados de filtragem de tráfego armados com uma combinação de bloqueio geográfico, limitação de taxa, reputação de IP e identificação de assinatura.

Os dispositivos de mitigação típicos podem ser usados com eficácia para filtrar o tráfego malicioso de entrada. Isso os torna uma opção viável para impedir ataques à camada de aplicativo.

No entanto, vários fatores inviabilizam a dependência de hardwares:

A escalabilidade continua sendo um problema. A capacidade do hardware de lidar com grandes quantidades de tráfego DDoS é limitada pelo uplink de uma rede, que raramente é superior a 10 Gbps (burst).

Os dispositivos locais precisam ser implantados manualmente para impedir um ataque. Isso impacta o tempo de resposta e mitigação, muitas vezes fazendo com que as organizações sofram tempo de inatividade antes que um perímetro de segurança possa ser estabelecido.

Finalmente, o custo de compra, instalação e manutenção de hardware é relativamente alto – especialmente quando comparado a uma opção baseada em nuvem menos cara e mais eficaz. Isso torna os dispositivos de mitigação uma compra impraticável, a menos que uma organização seja obrigada a usar soluções locais (por exemplo, por regulamentações específicas do setor).

No último cenário, o hardware normalmente faz parte de uma implantação híbrida, onde é complementado por soluções baseadas em nuvem capazes de se defender contra ataques à camada de rede.

Soluções off-premise baseadas na nuvem

As soluções externas são fornecidas pelo ISP ou baseadas na nuvem. Os ISPs normalmente oferecem apenas proteção da camada de rede, enquanto as soluções baseadas em nuvem fornecem recursos de filtragem adicionais necessários para impedir ataques à camada de aplicativo. Ambos oferecem escalabilidade virtualmente ilimitada, pois são implantados fora de uma rede e não são limitados pelas restrições de uplink previamente identificadas.

Geralmente, as soluções de mitigação externas são serviços gerenciados. Eles não exigem nenhum investimento em pessoal de segurança ou manutenção exigida por soluções DIY e hardware local. Elas também são significativamente mais econômicas do que as soluções locais, ao mesmo tempo que fornecem melhor proteção contra ameaças à rede e à camada de aplicativos .

As soluções off-premise são implantadas como um serviço sob demanda ou sempre ativo, com a maioria dos fornecedores líderes de mercado oferecendo ambas as opções.

Opção sob demanda

Habilitada pelo reencaminhamento do BGP, a opção on-demand interrompe os ataques à camada de rede — incluindo aqueles que têm como alvo direto o servidor de origem e outros componentes da infraestrutura de rede central. Isso inclui inundações de SYN ou UDP, que são ataques volumétricos projetados para obstruir os tubos da rede com pacotes de dados falsos.

Opção sempre ligada

A opção sempre ativa é ativada por meio do redirecionamento de DNS. Ele interrompe ataques da camada de aplicativo que tentam estabelecer conexões TCP com um aplicativo em um esforço para esgotar os recursos do servidor. Isso inclui inundações de HTTP , inundações de DNS e vários ataques baixos e lentos (por exemplo, Slowloris).

Ataque DDoS é crime?

Depois que entendemos todos os detalhes acima, podemos tirar a conclusão: Sem dúvida alguma que sim. É considerado um crime cibernético.

Seja com motivação política, social ou econômica, os ataques DDoS são uma ameaça legítima à liberdade de expressão. Atores nefastos, estatais e não estatais, estão se tornando cada vez mais qualificados e sofisticados, apresentando novos desafios a serem superados pelos Estados para garantir o cumprimento de suas obrigações positivas de proteger e promover a liberdade de expressão. Mitigar ataques DDoS no futuro exigirá equipes multidisciplinares de litigantes e tecnólogos trabalhando em conjunto para proteger e promover a liberdade de expressão.

Porém, nem sempre esses ataques são com viés criminosos! Confira agora mais informações sobre a carreira de Hacker Ético, ou Ethical Hacking!