O ataque brute force é muito comum e famoso nas áreas de tecnologia e segurança da informação. Por isso, é muito importante entender a forma que esse ataque é feito e como podemos nos prevenir ao desenvolvermos um site ou até mesmo quando cadastramos um usuário e senha em um sistema.

Quando temos um sistema violado, além das informações vazadas, em alguns casos também acabamos perdendo o controle dele, sendo assim, o resultado de um ataque bem sucedido é muito valioso para a pessoa hacker.

Logo, como é fundamental para qualquer pessoa usuária da web conhecer o que exatamente é um brute force e quais as melhores maneiras de se prevenir de um, recomendamos seguir a leitura para entender mais sobre todo esse processo.

- O que é um ataque Brute Force?

- O que é um ataque hacker?

- Quais as principais formas de realizar um ataque Brute Force?

- Quais os tipos de ataques de Brute Force?

- O que um hacker ganha fazendo um ataque de Força Bruta?

- 11 boas práticas de segurança para se proteger de um ataque Brute Force!

- Conheça a profissão de hacker ético!

- Sofri um ataque Brute Force, o que devo fazer? 3 dicas!

- Quais foram os maiores ataques Brute Force da história?

- Quais são os principais softwares de ataque de Brute Force?

O que é um ataque Brute Force?

Um ataque brute force é quando um invasor tenta entrar em um sistema a partir de uma série de tentativas com usuários e senhas aleatórios.

Resumidamente, se o sistema possui uma tela ou um endpoint em que uma pessoa consegue repetir a ação de login por diversas vezes, é possível realizar um ataque de brute force.

O que é um ataque hacker?

Um ataque hacker é quando um sistema é atacado, podendo ser de diversas formas e maneiras, com o intuito de conseguir acesso ou bter informações. Por exemplo, as informações de um banco de dados podem ser expostas e até vendidas pela internet.

Desta maneira, a pessoa invasora pode tentar buscar ganhos monetários realizando esses tipos de ataques, como também fama e glória em grupos de hackers.

Os ataques mais comuns nesse meio são:

- Malware: Em que os links ou anexos de um e-mail são comprometidos por um vírus.

- DDoS: Realização de múltiplas requisições para um servidor, com o intuito de derrubar o serviço.

- SQL injection: Quando a pessoa invasora consegue adicionar scripts maliciosos no banco de dados por meio de alguma interface que possua uma brecha.

Quais as principais formas de realizar um ataque Brute Force?

Para a realização do brute force, o invasor pode realizar o ataque de duas maneiras.

Manual

No modo manual, a pessoa hacker ficará digitando os usuários e senhas para tentar realizar o login no sistema. Essa é a maneira menos convencional de se realizar o ataque, já que se perde muito tempo apenas na preparação dos campos do que na realização em si.

Automático

O ataque automatizado é o mais comum e mais suscetível ao sucesso, já que o computador realiza todas as ações e consegue otimizar o máximo de tempo possível.

Como bons desenvolvedores e desenvolvedoras, hackers conseguem construir e utilizar ferramentas que auxiliem na hora de realizar tais ataques. Para isso, pode ser necessário o conhecimento de linguagens de programação como Javascript, para o front-end, e diversas linguagens de alto nível para o back-end.

Quais os tipos de ataques de Brute Force?

Ataque de Brute Force simples

É o tipo que foi comentado anteriormente, e é o mais comum de ser executado. Em sites ou programas que não existe um bloqueio de tentativas e erros, a pessoa invasora realiza uma série de ataques com vários usuários e senhas, até conseguir acessar o sistema.

Ataque de Brute Force de credenciais

Este tipo de ataque é um pouco mais inteligente, e utiliza os dados vazados anteriormente de um site para tentar acessar uma outra seção ou domínio da mesma empresa.

Basicamente, com as credenciais de acesso de uma pessoa usuária, a hacker pode entrar em um outro site e reutilizar essas informações para conseguir o acesso.

Ataque de Brute Force de dicionário

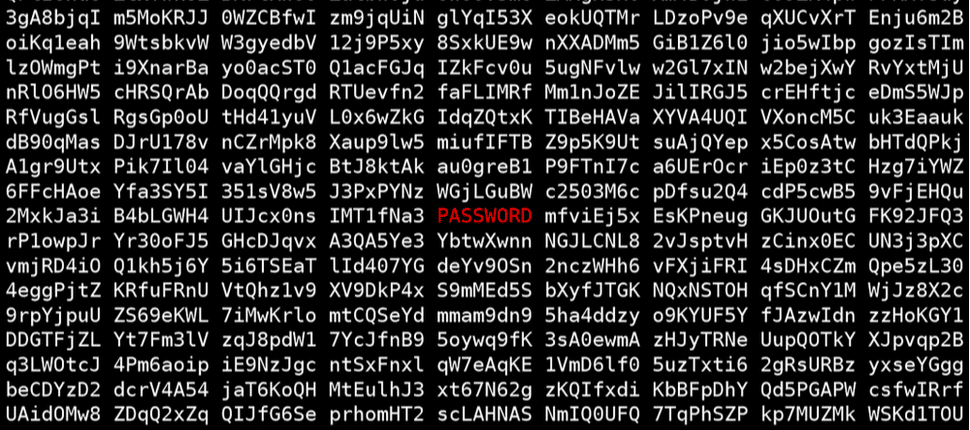

O ataque com dicionário inicialmente era realizado com o auxílio de uma lista com várias possíveis senhas de um sistema. Com o passar do tempo, essa técnica evoluiu e também utiliza credenciais de acesso que já foram vazadas e em alguns casos são até vendidos na dark web.

Ataque de Brute Force híbrido

Aqui temos uma união das forças do brute force simples com as técnicas vistas no dicionário. Nele, é usada uma listagem com várias senhas em conjunto com lógicas aleatórias para tentar quebrar o acesso de um usuário.

Ataque de Brute Force reverso

Neste ponto temos a senha vazada, porém não contamos com o usuário, logo, o ataque reverso busca aleatoriamente o usuário com base na senha, ao invés do fluxo normal.

Ataque de Brute Force tabela arco-íris

Antes de tentarmos entender o que é este ataque, precisamos compreender como é armazenado as nossas senhas nos bancos de dados.

Primeiramente, quando registramos um novo usuário, a senha é criptografada no banco de dados, pois assim, caso ocorra um vazamento de informações, as senhas não estão totalmente comprometidas. E, quando realizamos um login com a nossa senha, o sistema deve apenas comparar os hashes (que é uma nova sequência de caracteres gerada pela criptografia).

No entanto, com a tecnologia avançando cada vez mais, as técnicas de geração das hashes da criptografia podem estar defasadas e contendo vulnerabilidades.

Com a chave hash obtida, a pessoa invasora pode tentar decifrá-la ou até mesmo encontrar um outro texto que gera a mesma chave, realizando então o login com sucesso.

O que um hacker ganha fazendo um ataque de Força Bruta?

Além de motivações pessoais, em que a pessoa invasora ganha mérito e respeito nas comunidades, também tem o lado monetário caso haja alguma espécie de vazamento de dados sigilosos. Nesse sentido, a pessoa hacker pode negociar um valor referente a essas informações.

O ataque também pode ser motivado para tentar acabar com a reputação de alguma empresa, desta forma, são adicionados malwares e anúncios comprometidos nas páginas e programas associados, podendo levar até à paralisação destes sistemas.

11 boas práticas de segurança para se proteger de um ataque Brute Force!

Usuários domésticos

1. Adicionar autenticação de dois fatores

A tecnologia de autenticação de dois fatores é fundamental para evitar um ataque de brute force, levando em conta que ela deve ser feita por meio de um aplicativo que fica apenas em um aparelho por usuário, a segurança é muito elevada e praticamente impossível de quebrar.

2. Usar gerenciador de senhas

Com um gerenciador de senhas, você pode criar senhas mais difíceis de serem quebradas e não é necessário se recordar delas todas as vezes que for logar em um sistema.

3. Use senhas mais difíceis

Caso você não se sinta confortável em utilizar um gerenciador de senhas, basta então que você crie as suas próprias senhas de maneira mais inteligente e difícil. Senhas com caracteres alternados, símbolos, números são mais recomendados.

4. Utilizar várias contas para cada coisa

Caso a pessoa inavsora consiga entrar em uma das suas contas, ela não vai ter o acesso total a todas as informações e acessos, apenas uma parte. Com a facilidade de criar uma conta hoje em dia, essa dica se torna bem útil.

5. Adicionar medidas de segurança

Se o sistema que você está usando lhe oferece formas de proteger sua conta, adicione o quanto antes for possível. Com isso, mesmo que sua conta seja invadida, o sistema pode ter algum meio de proteger ou bloquear o acesso de mais informações.

Empresas

6. Limitar o número de login

Caso a empresa desenvolva um sistema, é recomendável criar uma lógica de um número máximo de tentativas para a realização de login. Desta maneira, a pessoa invasora não consegue realizar o ataque muitas vezes seguida.

7. Adicionar autenticação de dois fatores nos sistemas

Neste caso, a empresa deve adicionar obrigatoriamente a autenticação de dois fatores para todas as pessoas usuárias, em todos os sistemas que elas têm acesso.

8. Adicionar níveis de privilégio

Em sistemas internos onde há muitas informações importantes, é necessário a utilização de hierarquia de privilégios para que um usuário qualquer não possa enxergar qualquer informação.

9. Educar as pessoas funcionários

Crie ou compre cursos e palestras mostrando o quão importante é ter rigor com as credenciais de acesso. Com isso, podem até ser adotadas medidas de segurança vinda diretamente das pessoas profissionais.

10. Adicionar captchas nas aplicações

Os captchas são extremamente úteis para bloquear a tentativa de acesso contínuo em uma plataforma, além disso, são fáceis de serem adicionados e usados no dia-a-dia.

11. Monitorar os sistemas

Ataques de brute force são fáceis de serem detectados, e, por isso, podem ser monitorados e vigiados para que possíveis soluções possam ser implementadas.

Conheça a profissão de hacker ético!

O que faz um hacker ético?

Uma pessoa que trabalha como hacker ético, conhecida também como chapéu branco, é aquela que ajuda uma empresa a identificar uma falha em seu sistema e em algumas ocasiões até mostra como é possível mitigar este erro.

Muitas vezes depois de corrigida a falha, as pessoas chapéus brancos testam novamente as aplicações e buscam sempre novas falhas.

Como ser um hacker ético?

Para ser uma pessoa hacker ético é necessário conhecimento técnico e avançado na área de tecnologia. Não é preciso exatamente de uma faculdade ou curso, basta apenas que a pessoa conheça tecnologias da web, de servidor como Java, PHP, C#, etc, e principalmente utilizar os comandos de terminal do Linux.

Hard skills e soft skills necessárias!

As principais hard skills para hacker ético são:

- Conhecimento sobre as redes dos computadores;

- Saber sobre o Linux;

- Lógica de programação;

- Conhecimento das principais linguagens de programação e ter uma boa noção sobre elas;

- Conhecimento das principais partes de um computador (CPU, placa de vídeo, memória ram, etc);

- Engenharia reversa;

- Conhecimento de banco de dados.

E as soft skills:

- Saber explicar a falha e porque ela é perigosa;

- Saber sobre engenharia social;

- Pensamento análitco e de resolução de problemas.

Como está o mercado de trabalho nessa área?

Caso queira seguir nessa carreira, pode escolher tanto por ser freelancer, como também por trabalhar em uma empresa para buscar falhas e corrigi-las.

O mercado desta área é amplamente internacional, tendo um salário que varia de US$ 35,000 até US$ 770,000 por ano, o que demonstra que é uma área muito bem remunerada.

Sofri um ataque Brute Force, o que devo fazer? 3 dicas!

1. Mude sua senha

A primeira coisa que você deve fazer ao identificar que sua conta foi hackeada é mudar a senha. Isso é muito importante, pois a pessoa invasora pode não ter tido tempo ainda para coletar as informações importantes da sua conta.

Além do mais, é necessário que você também troque as senhas de outras contas em outros sites, já que sua senha agora está vulnerável.

2. Contate os responsáveis pelo sistema

Se for um sistema de uma empresa na qual você trabalha, entre em contato com os responsáveis pela área de segurança e peça-os que bloqueie a sua conta o mais rápido possível.

Caso a conta de um site grande tenha sido comprometida, entre em contato com o time de suporte e realize todos os passos de segurança que eles possam lhe passar.

3. Se atente por malwares

Antes de seguir utilizando a sua conta normalmente, verifique se o seu sistema não possui nenhum resquício do ataque, seja um malware ou um vírus implantado. Para isso, você pode utilizar serviços especializados, como antimalwares ou antivírus.

Quais foram os maiores ataques Brute Force da história?

Dunkin’ Donuts

Qual o alvo e objetivo?

Em 2015, cerca de 20.000 contas de pessoas usuárias do Dunkin’ Donuts em aparelhos móveis e desktop foram hackeadas e tiveram suas informações pessoais vazadas, comprometendo até mesmo a parte financeira delas.

Quais os prejuízos causados?

O principal prejuízo foi da companhia, que na época foi processada e teve seu caso perdido, já que não armazenava as informações corretamente. O prejuízo total ficou na casa dos US$ 675.000.

Qual a punição para os responsáveis?

Não foi possível identificar as pessoas responsáveis por este ataque.

Alibaba

Qual o alvo e objetivo?

O ataque que foi feito em 2016 teve como principal objetivo as contas de várias pessoas usuárias da rede de e-commerce do Alibaba. O número de acessos não autorizados chegou a quase 100 milhões, e obtiveram sucesso com 20 milhões de contas.

Quais os prejuízos causados?

Além das informações privadas de cada pessoa usuária, o número alto de invasões diminuiu consideravelmente o número de compras naquela época do ano, o que consequentemente diminuiu as vendas.

Qual a punição para os responsáveis?

A identificação das pessoas invasores não foi realizada, já que nenhum resquício foi deixado para trás.

Magento

Qual o alvo e objetivo?

A plataforma Magento, que serve para criar páginas de e-commerce de maneira simples e rápida, teve um número de pelo menos 1000 contas vazadas na dark web. A invasão principal foi feita na parte administrativa dos sites, e com isso, a pessoa invasora poderia encontrar qualquer informação sigilosa referente aos produtos e clientes.

Quais os prejuízos causados?

O prejuízo monetário não foi calculado, no entanto, como a quantidade de contas foi alta, é de se esperar que as pessoas usuárias destas plataformas tiveram muitos prejuízos. Além disso, foi recomendado que as senhas tivessem alterações, já que as senhas por padrão são extremamente fracas.

Qual a punição para os responsáveis?

Os ataques foram feitos anonimamente e quase passaram despercebidos. Se os dados destas contas não tivessem sido descobertos na dark web, provavelmente ninguém teria percebido os ataques.

Github

Qual o alvo e objetivo?

Os ataques que ocorreram em 2013 no Github foram por muito tempo um dos casos mais graves de brute force registrados. Não foi divulgado ao certo quantas contas teriam sido comprometidas, mas, no entanto, o que se sabe é que um único IP foi responsável por um pouco mais de 40000 requisições.

Quais os prejuízos causados?

O comprometimento das contas do Github foi o principal prejuízo que a plataforma teve. Esses ataques demonstraram certa insegurança na plataforma, porém conseguiram contornar bem o problema.

Qual a punição para os responsáveis?

Não foram divulgados se encontraram as pessoas responsáveis pelo ataque e nem se sabe se foi dada alguma punição.

Club Nintendo

Qual o alvo e objetivo?

O Club Nintendo, que hoje em dia é o My Nintendo, foi alvo de pessoas invasoras que utilizaram o ataque brute force mais de 15 milhões de vezes e que conseguiram afetar mais ou menos 25000 contas.

Quais os prejuízos causados?

Os administradores do site agiram com rapidez e logo suspenderam as contas invadidas, diminuindo a exposição de dados e informações sigilosas.

Qual a punição para os responsáveis?

Não houve nenhuma retaliação referente aos ataques, ou pelo menos não foi divulgado.

Quais são os principais softwares de ataque de Brute Force?

Abaixo, deixaremos alguns softwares que são famosos por essa utilização. Lembrando somente que não estimulamos esse tipo de ação e que sua utilização com intuito malicioso pode trazer consequências graves. As ferramentas disponibilizadas abaixo são divulgadas unicamente com o intuito de servirem como material para estudos da área de Segurança da Informação.

Portanto, caso você queira conhecer mais sobre esse mundo, essas ferramentas podem lhe ajudar:

- Aircrack-ng: Compatível com o Windows, Linux e MacOS, ele serve para descobrir senhas de redes wi-fi.

- L0phtCrack: Serve para descobrir senhas em contas do Windows. Utiliza diversas técnicas de brute force.

- Hashcat: Funciona em todos os sistemas operacionais, e tem o intuito de criar ataques de brute force simples.

- DaveGrohl: Uma ferramenta que tem como objetivo quebrar as senhas de computadores Mac.

O ataque brute force é um dos ataques mais recorrentes e simples de serem feitos. Nele, o invasor utiliza ferramentas e técnicas para realizar um número imenso de tentativas com diversos usuários e senhas. A forma mais comum de ser utilizado é automatizando com algum software e com o auxílio de algum dicionário com várias credenciais salvas.

Para nos protegermos desse tipo de ataque, o recomendado é criar senhas cada vez mais fortes e com mais caracteres. Se possível também, acionar a autenticação de dois fatores junto com algum limite de tentativa de login.

Senhas fracas ou repetidas em muitos sistemas são a principal causa da alta eficácia do brute force nestes últimos anos, por isso é importante entendê-lo e sempre buscar aprimorar a segurança na internet. Esperamos que neste texto você tenha compreendido tudo sobre este tipo de ataque hacker.

Se interessou por este ataque? Então leia mais sobre o Spoofing: o que é, principais ataques e como se proteger?